Šajā rokasgrāmatā mēs parādīsim, kā instalēt tcpdump Linux sistēmā un kā uztvert un analizēt TCP/IP paketes, izmantojot tcpdump.

Kā instalēt Tcpdump

Tcpdump ir iepriekš instalēts daudzos Linux izplatījumos. Bet, ja tas vēl nav instalēts jūsu sistēmā, varat instalēt tcpdump savā Linux sistēmā. Lai instalētu tcpdump Ubuntu 22.04 sistēmā, izmantojiet šo komandu:

$ sudo apt instalēt tcpdump

Lai instalētu tcpdump operētājsistēmā Fedora/CentOS, izmantojiet šo komandu:

$ sudo dnf instalējiet tcpdump

Kā tvert paketes, izmantojot komandu Tcpdump

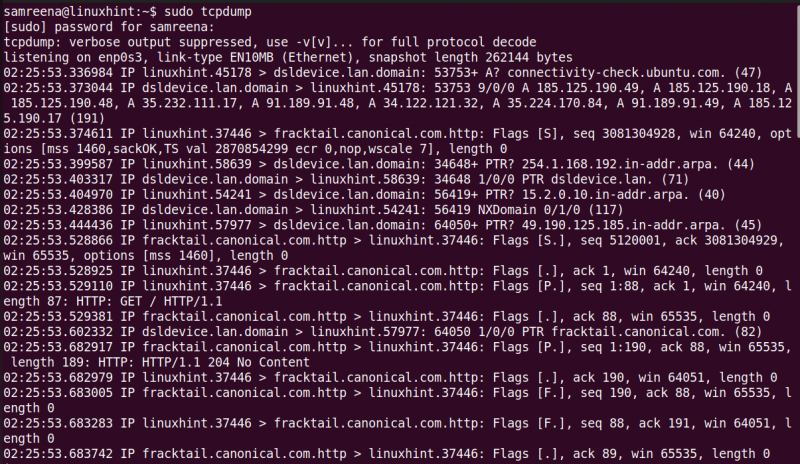

Lai tvertu paketes ar tcpdump, palaidiet termināli ar sudo privilēģijām, izmantojot “Ctrl+Alt+t”. Šis rīks ietver dažādas opcijas un filtrus TCP/IP pakešu uztveršanai. Ja vēlaties tvert visas pašreizējā vai noklusējuma tīkla saskarnes plūstošās paketes, izmantojiet komandu “tcpdump” bez jebkādām opcijām.

$ sudo tcpdump

Dotā komanda uztver jūsu sistēmas noklusējuma tīkla interfeisa paketes.

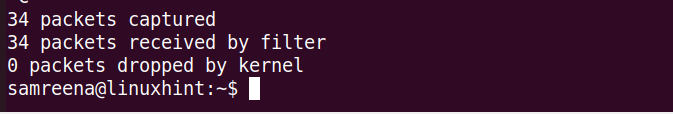

Šīs komandas izpildes beigās terminālī tiek parādīti visi notverto un filtrēto pakešu skaits.

Sapratīsim iznākumu.

Tcpdump ļauj analizēt TCP/IP pakešu galvenes. Katrai paketei tiek parādīta viena rinda, un komanda turpina darboties, līdz nospiežat taustiņu kombināciju Ctrl+C, lai to apturētu.

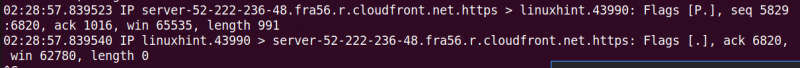

Katra tcpdump nodrošinātā rinda satur šādu informāciju:

- Unix laikspiedols (piemēram, 02:28:57.839523)

- Protokols (IP)

- Avota resursdatora nosaukums vai IP un porta numurs

- Galamērķa resursdatora nosaukums vai IP un porta numurs

- TCP karogi (piem., karodziņi [F.]), kas norāda savienojuma stāvokli ar tādām vērtībām kā S (SYN), F (FIN),. (ACK), P (PUSH), R (RST)

- Paketē esošo datu kārtas numurs (piem., secība 5829:6820)

- Apstiprinājuma numurs (piem., ack 1016)

- Loga lielums (piemēram, win 65535), kas attēlo pieejamos baitus saņemšanas buferī, kam seko TCP opcijas

- Datu derīgās slodzes garums (piemēram, garums 991)

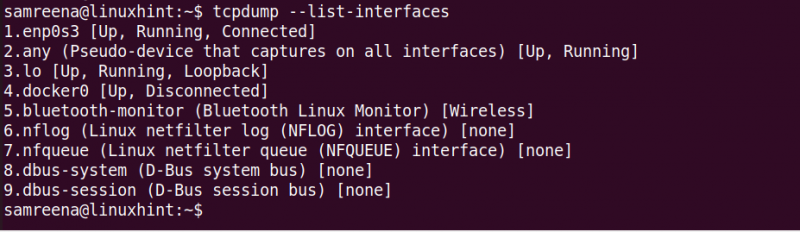

Lai uzskaitītu visas sistēmas tīkla saskarnes, izmantojiet komandu “tcpdump” ar opciju “-D”.

$ sudo tcpdump -Dvai

$ tcpdump --list-interfacesŠajā komandā ir uzskaitītas visas tīkla saskarnes, kas ir pievienotas vai darbojas jūsu Linux sistēmā.

Uztveriet noteiktā tīkla interfeisa paketes

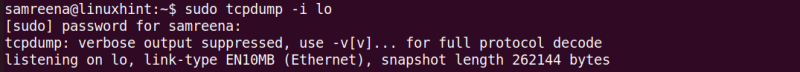

Ja vēlaties tvert TCP/IP paketes, kas iet caur noteiktu interfeisu, izmantojiet karodziņu “-i” ar komandu “tcpdump” un norādiet tīkla interfeisa nosaukumu.

$ sudo tcpdump -i lo

Dotā komanda uztver trafiku 'lo' saskarnē. Ja vēlaties parādīt detalizētu vai detalizētu informāciju par paketi, izmantojiet karodziņu “-v”. Lai izdrukātu plašāku informāciju, izmantojiet karodziņu “-vv” ar komandu “tcpdump”. Regulāra lietošana un analīze palīdz uzturēt stabilu un drošu tīkla vidi.

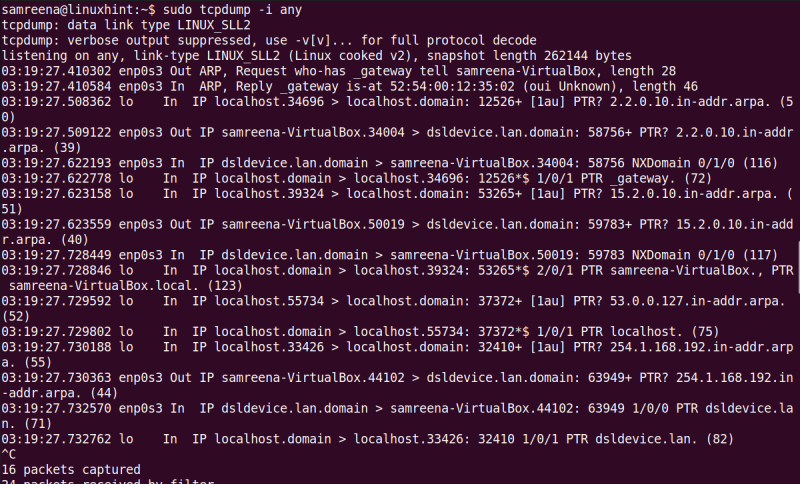

Tāpat jūs varat tvert trafiku jebkurā saskarnē, izmantojot šādu komandu:

$ sudo tcpdump -i jebkurš

Uztveriet paketes, izmantojot noteiktu portu

Varat uztvert un filtrēt paketes, norādot interfeisa nosaukumu un porta numuru. Piemēram, lai tvertu tīkla paketes, kas iet caur “enp0s3” saskarni, izmantojot portu 22, izmantojiet šo komandu:

$ tcpdump -i enp0s3 ports 22Iepriekšējā komanda uztver visas plūstošās paketes no saskarnes “enp0s3”.

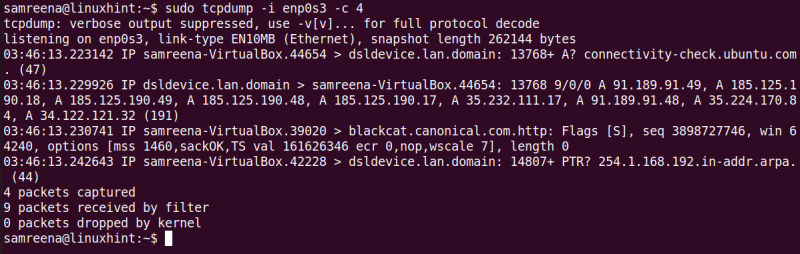

Uztveriet ierobežotās paketes, izmantojot Tcpdump

Varat izmantot karogu “-c” ar komandu “tcpdump”, lai uztvertu noteiktu pakešu skaitu. Piemēram, lai tvertu četras paketes saskarnē “enp0s3”, izmantojiet šo komandu:

$ tcpdump -i enp0s3 -c 4

Nomainiet saskarnes nosaukumu, izmantojot savu sistēmu.

Noderīgas Tcpdump komandas, lai uztvertu tīkla trafiku

Tālāk mēs uzskaitījām dažas noderīgas “tcpdump” komandas, kas palīdzēs efektīvi tvert un filtrēt tīkla trafiku vai paketes:

Izmantojot komandu “tcpdump”, varat tvert interfeisa paketes ar noteiktu mērķa IP vai avota IP.

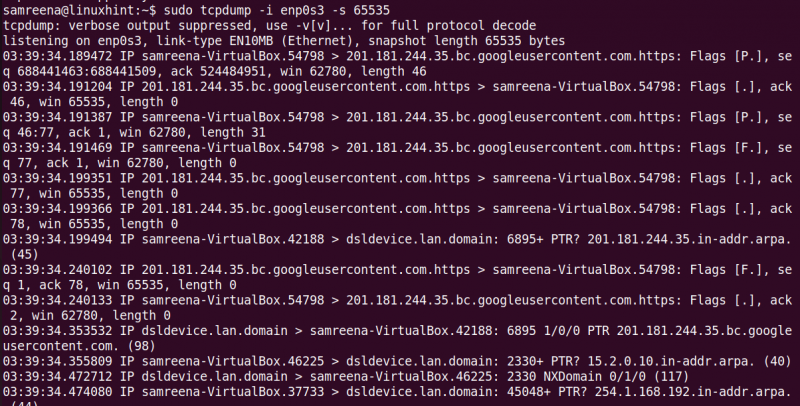

$ tcpdump -i {interfeisa nosaukums} dst {destination-ip}Varat tvert paketes ar momentuzņēmuma lielumu 65535 baiti, kas atšķiras no noklusējuma lieluma 262144 baiti. Vecākajās tcpdump versijās tveršanas lielums bija ierobežots līdz 68 vai 96 baitiem.

$ tcpdump -i enp0s3 -s 65535

Kā saglabāt uzņemtās paketes failā

Ja vēlaties saglabāt uzņemtos datus failā turpmākai analīzei, varat to izdarīt. Tas uztver datplūsmu noteiktā saskarnē un pēc tam saglabā to “.pcap” failā. Izmantojiet šo komandu, lai saglabātu uzņemtos datus failā:

$ tcpdump -iPiemēram, mums ir “enps03” saskarne. Saglabājiet šos uzņemtos datus šādā failā:

$ sudo tcpdump -i enps03 -w dump.pcapNākotnē varat lasīt šo uzņemto failu, izmantojot Wireshark vai citus tīkla analīzes rīkus. Tātad, ja vēlaties izmantot Wireshark pakešu analīzei, izmantojiet argumentu “-w” un saglabājiet to failā “.pcap”.

Secinājums

Šajā apmācībā ar dažādu piemēru palīdzību mēs parādījām, kā tvert un analizēt paketes, izmantojot tcpdump. Mēs arī uzzinājām, kā saglabāt tverto trafiku “.pcap” failā, ko varat skatīt un analizēt, izmantojot Wireshark un citus tīkla analīzes rīkus.